Hola amigos,

Hoy os traigo un framework para ataques

MITM, que es capaz de hacer:

- Escaneo de puertos

- Mapeo de red.

- Ataques DOS.

- Inyección HTML

- Inyección JAVA

- Interceptación y sustitución de descargas.

- Snifar tráfico.

- DNS spoofing.

- Reproducción de audio de fondo.

- Reemplazamiento de imágenes.

- Etc.

Nos lo podemos descargar de la página

https://github.com/LionSec/xerosploit

Una vez descargado descomprimimos

unzip xerosploit-master.zip

./install.py

Elegimos la instalación. Como lo voy a

instalar en Kali, pulso 1; sin embargo, si lo fuese a instalar en

parrot OS (que por cierto, también está muy bien), sería la 2.

Para ejecutar, ponemos

xerosploit

Si damos a help, nos muestra los

comandos disponibles

Si ponemos scan

Ponemos la IP víctima

Nos pregunta que qué módulo queremos

cargar. Para ello nos dice que pongamos help para ver los mismos.

help

Los módulos que tiene son:

- pscan: Escanea puertos.

- dos: Ataque DOS.

- ping: Pues eso.

- Injecthtml: Inyecta código html.

- injectjs: Inyecta javascript.

- rdownload: reemplaza ficheros que están siendo descargados.

- sniff: Esnifea los paquetes.

- dspoof: Redirige todo el tráfico http a una determinada IP.

- yplay: Reproduce en segundo plano un sonido en el navegador víctima.

- move: mueve el contenido del navegador web. Es como si alguien del más allá estuviese moviendo la barra de desplazamiento.

- deface: Reescribe todas las páginas con tu propio código.

- driftnet: Capturamos las imágenes que le lleguen.

- replace: Reemplaza las imágenes de una página web por la que tú quieras.

Pondremos el nombre del módulo y

presionamos intro.

Cuando acabemos, pulsamos CTRL+C

Y para volver hacia atrás, ponemos

back

Por ejemplo, si ponemos

replace

run

Ponemos el directorio de la imagen que

queremos inyectar.

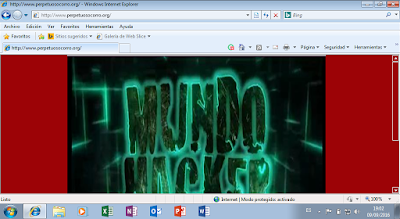

Y el resultado es el siguiente: Cuando vaya, por ejemplo, a la web http://www.perpetuosocorro.org/ , en lugar de ver:

Verá:

Por supuesto, que sólo la página le

sale así a la víctima, en ningún momento se sustituye nada en la

página web original.

Para salir,

exit

Happy hacking !!!!!!!!!!

No me hago responsable del mal uso de

esta herramienta.

Sígueme en twitter: @manugomez1977

instagram: manugomez1977 Facebook:facebook.com/Manugomez1977

Para poder seguir haciendo posts, es

necesario que hagas click en la publi. No te cuesta nada.